ART

Live Demo

THEMA

Seitenkanalangriffe

JAHR

2023

SOFTWARE

Figma, Adobe Photoshop, Adobe Illustration, Adobe InDesign, Affinity Designer, Autodesk Fusion360, PlatformIO, VS Code, Scrivener

HARDWARE

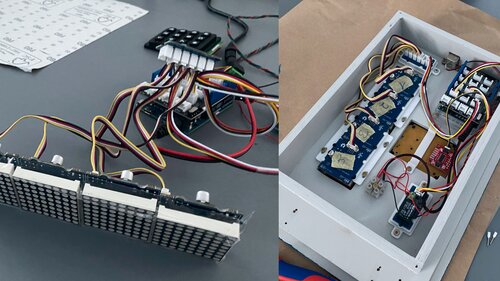

Holzgehäuse: Team SciEng Eigenbau, Kappsäge, Tellerschleifer, Lackierung

Elektronik: Arduino Leonardo, Sparkfun / Seeed Studio I²C Komponenten, 3D-Gedruckte Befestigungen (Thingiverse, Team SciEng Eigenkonstruktion)

Passive Komponenten

SKILLS

Visual Design, Kommunikation Design, Rapid Prototyping, CAD, Hardware Architektur, Software Engineering, Holzbearbeitung, 3D Druck, Storytelling